|

|

|

|

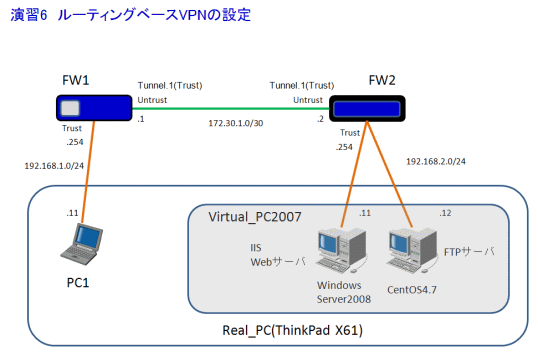

ここでは、ルーティング情報を基にVPNを構築する方法について演習します。

|

|

目次

・WebUIでの設定

・CLIでの設定

WebUIでの設定

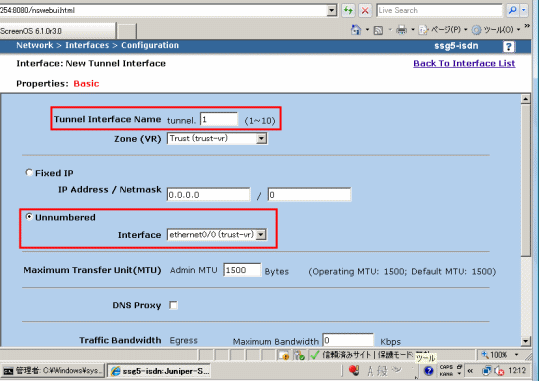

まずはTunnelインターフェースを作成します。ここではFW2(SSG5)の設定をします。

メニューから、Network > Interfacesを選び、画面右上のプルダウンメニューから「Tunnel IF」を選択して、「New」ボタンをクリックします。

すると、以下の画面に移動するので、赤枠のように設定してください。ルーティングベースVPNは、ポリシーベースVPNと違い、UntrustゾーンをUnnumberedにしてもいいのが特徴です。

Interfaceのethernet0/0は、SSG5ではデフォルトでUntrustが割り当てられています。

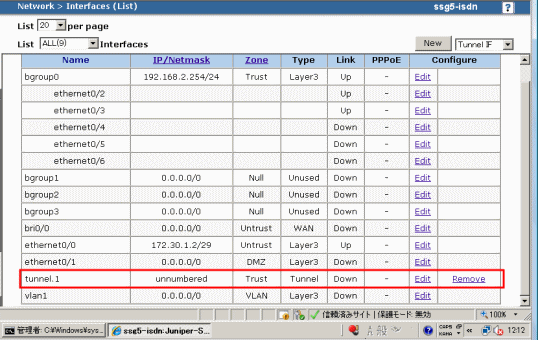

設定が済むと、インターフェイスのリストにトンネルインターフェイスが追加されているのを確認できます。

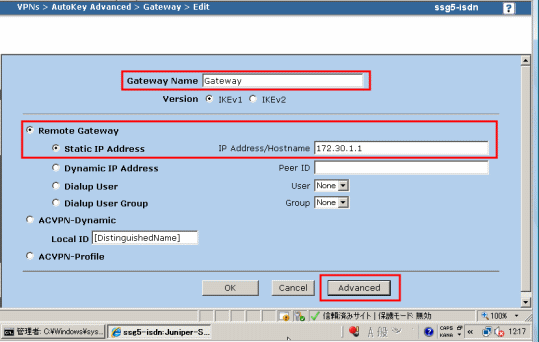

次に、Phase1(Gateway)の設定に進みます。

メニューから、VPNs > AutoKey Advanced > Gatewayを選び、画面右上の「New」ボタンをクリックします。

Phase1の設定画面に移るので、以下のように設定します。

Gataway Name:識別しやすい名前を付けるといいです

Remote Gateway

Static IP Address:対向のUntrustのIPアドレスを設定します。

Advancedボタンを押して、次の画面に進みます。

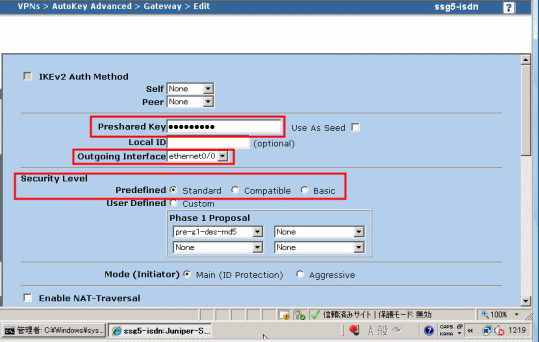

以下の画面では、次のように設定しています。

Preshared Key:事前共有鍵です。対向の機器と同じキーワードを入力するようにします。

Outgoing Interface:出力インターフェイスを設定します。Untrustのインターフェイスを選びます。

Security Level:今回はStandardを選びました。これも対向側と合わせるようにします。

ちなみに、NetScreen-5GTでは画面の表示の仕方が若干異なります。しかし、今回の演習では同じように設定できています。

「OK」ボタンをクリックして、もとの画面に戻るのでまた「OK」ボタンをクリックすると、設定した内容が表示されます。

これで、Phase1の設定は終了です。

次に、Phase2(VPN)の設定を行います。

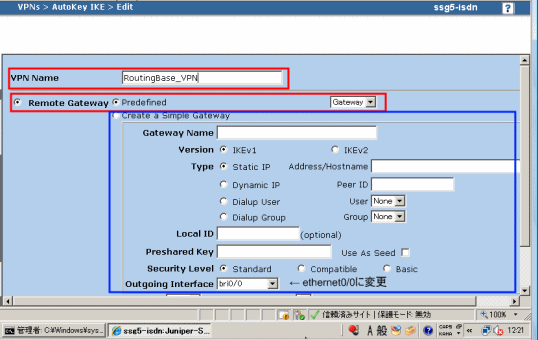

メニューから、VPNs > AutoKey IKEを選び、画面右上の「New」ボタンをすると、Phase2の画面に移ります。

以下のように設定します。

VPN Name:識別しやすい名前を入力します。

Remote Gateway

Predefined:ここでは、Phase1で設定したものを使うのでプルダウンメニューから、Phase1で設定した「Gateway」の設定を選びます。

Create a Simple Gateway:ここの設定は不要のはずなのですが、Predefinedで「Outgoing Interface」がbri0/0等、演習で使っているUntrustのインターフェイスではないものに設定されているなどで(設定ミス?)、疎通がうまくいかない場合は、ここでPhase1の内容を入力し直してください。

画面下部にある「Advanced」をクリックすると、次の画面に移ります。

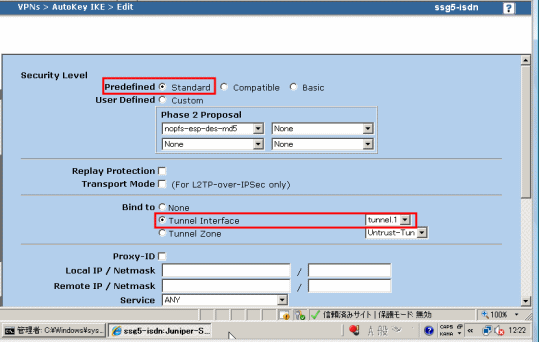

ここでは、次の項目を設定します。

Security Level

Predefined:今回はStandardを選択します。

Bind to:Tunnel Interfaceのラジオボタンをクリックして、プルダウンメニューから「tunnel.1」を選びます。

画面をスクロールして下部の設定に移ります。

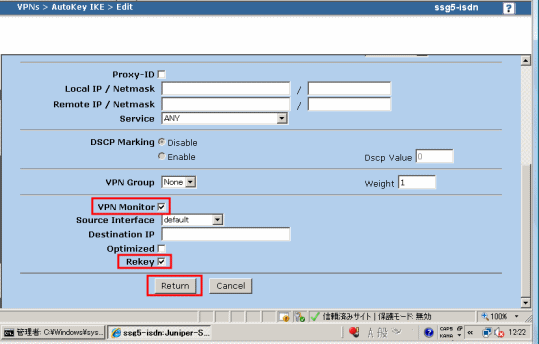

VPN Monitor:チェックを入れると、VPNトンネルのダウンを検知します。

Rekey:チェックを入れると、VPNトンネルがダウンしたときに、再接続を試みます。

Returnボタンをクリックすると元の画面に戻るので、「OK」ボタンをクリックします。これでPhase2の設定は終了です。

最後にルーティングを設定します。

前章までの演習を続けてきた方は、事前準備として、すでに設定されているルーティングを削除しておいてください。

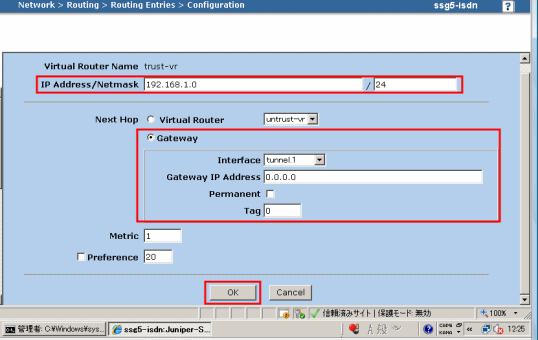

メニューから、Network > Routing > Destinationを選び、画面右上でプルダウンメニューから「trust-vr」を選んで「New」をクリックします。

以下のようにルーティングを設定します。

IP Address/Netmask:対向機器のTrustゾーンのセグメントを入力してください。この演習では、FW1のTrustのセグメントになるので、192.168.1.0/24となります。

Next Hop

Gateway:Gatewayのラジオボタンをクリックしてから、Interfaceにプルダウンメニューから「tunnel.1」を選択します。

「OK」をクリックすると、設定は終了です。

ポリシーは、今回は、FW1、FW2とも、全ての通信を通すように設定しています。

対向のFW1も上記の手順で設定を行います。

最終的に、FW1、FW2とも、Routing Entriesで、設定したルーティングの左端に「*」が表示されていれば、疎通はうまくいっています。

最後に、サーバに接続してサイトが表示されることを確認しましょう。

CLIでの設定

・FW1(NetScreen-5GT)

アドレスの設定

set interface "tunnel.1" zone "Trust"

set interface trust ip 192.168.1.254/24

set interface trust route

set interface untrust ip 172.30.1.1/30

set interface untrust route

set interface tunnel.1 ip unnumbered interface untrust

Phase1(Gateway)の設定

set ike gateway "VPN-GW" address 172.30.1.2 Main outgoing-interface

"untrust" preshare "対向機器と同じキーワードを設定" sec-level standard

Phase2(VPN)の設定

set vpn "VPN" gateway "VPN-GW" no-replay tunnel idletime 0 sec-level standard

set vpn "VPN" id 1 bind interface tunnel.1

ポリシーの設定

set policy id 1 from "Trust" to "Untrust" "Any" "Any" "ANY" permit log

set policy id 1

exit

set policy id 2 from "Untrust" to "Trust" "Any" "Any" "ANY" permit log

set policy id 2

exit

ルーティングの設定

set route 192.168.2.0/24 interface tunnel.1 preference 20

・FW2(SSG5)

アドレスの設定

set interface "ethernet0/0" zone "Untrust"

set interface "bgroup0" zone "Trust"

set interface "tunnel.1" zone "Trust" ← tunnel.1インターフェイスをTrustゾーンに設定

set interface bgroup0 port ethernet0/2

set interface bgroup0 port ethernet0/3

set interface bgroup0 port ethernet0/4

set interface bgroup0 port ethernet0/5

set interface bgroup0 port ethernet0/6

set interface ethernet0/0 ip 172.30.1.2/30

set interface ethernet0/0 route

set interface bgroup0 ip 192.168.2.254/24

set interface bgroup0 route

set interface tunnel.1 ip unnumbered interface ethernet0/0

Phase1(Gateway)の設定

set ike gateway "VPN-GW" address 172.30.1.1 Main outgoing-interface

"ethernet0/0" preshare "対向機器と同じキーワードを入力" sec-level

standard

Phase2(VPN)の設定

set vpn "VPN" gateway "VPN-GW" no-replay tunnel idletime 0 sec-level standard

set vpn "VPN" id 0x1 bind interface tunnel.1

ポリシーの設定

set policy id 1 from "Trust" to "Untrust" "Any" "Any" "ANY" permit log

set policy id 1

exit

set policy id 2 from "Untrust" to "Trust" "Any" "Any" "ANY" permit log

set policy id 2

exit

ルーティングの設定

set route 192.168.1.0/24 interface tunnel.1 preference 20

get sa activeコマンドでVPNの接続状況を確認できます。

VPN接続ができていないときは、以下のようになります。

ssg5-isdn-> get sa active

Total active sa: 0

total configured sa: 1

HEX ID Gateway Port Algorithm SPI Life:sec kb Sta PID vsys

ssg5-isdn->

VPN接続ができているときは、以下のような表示になります。

ssg5-isdn-> get sa active

Total active sa: 1

total configured sa: 1

HEX ID Gateway Port Algorithm SPI Life:sec kb Sta PID vsys

00000001< 172.30.1.1 500 esp:3des/sha1 e4c85b38 3586 unlim A/- -1 0

00000001> 172.30.1.1 500 esp:3des/sha1 446389f0 3586 unlim A/- -1 0

ssg5-isdn->

演習目次に戻る

総合案内に戻る

|

|

|