目次

・WebUIでの設定

・今回のコンフィグ(抜粋)

WebUIでの設定

画像をクリックすると、元のサイズの画像が開きます。

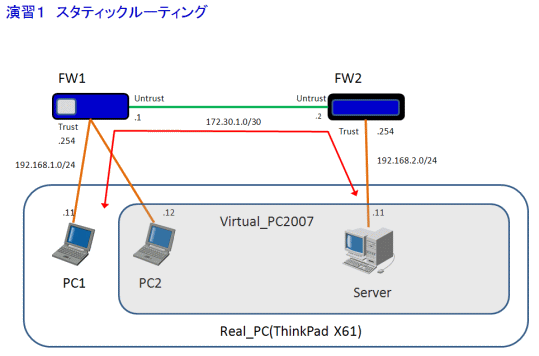

NetScreen-5GT(FW1)側のPCと、SSG5(FW2)側のサーバが通信できるように、2台の機器にスタティックルーティングの設定をします。

この演習では、FW1のTrustゾーンのPCから、FW2のTrustゾーンのサーバに接続します。PC - SSG/NetScreen - Server間には3つの異なったセグメントが存在するため、このままでは通信できません。そこで、ルーティングを設定します。

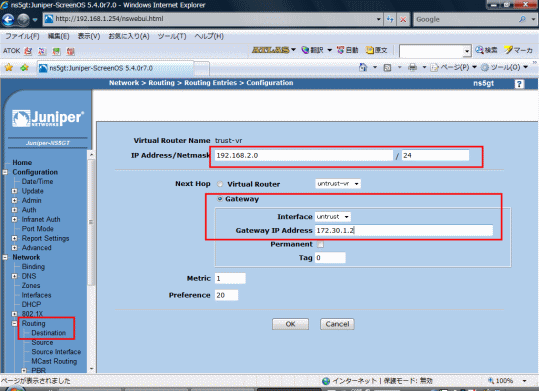

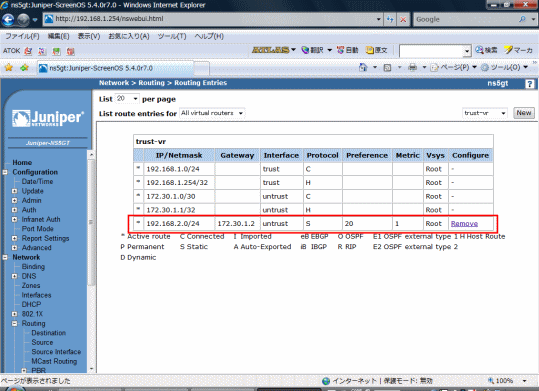

ルーティングを設定する場合は、メニューから、Routing > Destinationをクリックし、右上の表示が「trust-vr」になっていることを確認してから「New」をクリックします。すると、下の画面に移ります。

IP Address/NetmaskにFW2のTrustゾーンのセグメントである192.168.2.0/24を入力し、FW2のUntrustのゲートウェイアドレス172.30.1.2を入力して「OK」をクリックすると設定が変更されます。

今度は対向側のFW2でもFW1のTrustゾーンのセグメントに対するルーティングを設定してみてください。

FW1とFW2でスタティックルーティングの設定が終了したら、メニューのRouting > Destinationをクリックしてください。すると次の画面が表示されます。ここで、追加したルーティングの左端に「*」がついていれば、ルーティングの設定は成功です。

ただし、このままではまだPCはサーバと通信できません。試しにサーバのアドレス192.168.2.11にpingを実行してみましょう。

疎通できていません。この原因は、Untrustゾーンから、Trustゾーンへの通信がデフォルトでは許可されていないためです。つまり、192.168.1.11からの通信が、FW2のUntrustゾーンで拒否されるために、pingが帰ってこないこととなります。

そこで、FW1とFW2に、それぞれUntrust → Trustの通信が許可されるようにします。

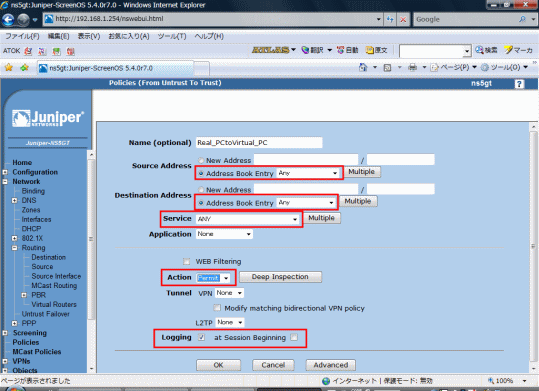

メニューのPolicyを選択して、画面の上のFromを「Untrust」、Toを「Trust」に変更してから右端の「New」をクリックします。すると、下の画面に移動するので、Source

Address、Destination Address、Serviceがそれぞれ「Any」、Actionが「permit」にして、「OK」をクリックします。なお、Loggingにチェックを入れておくと、通信のログが残るので、今後、ポリシーを作成するときはチェックを入れるようにするとよいでしょう。

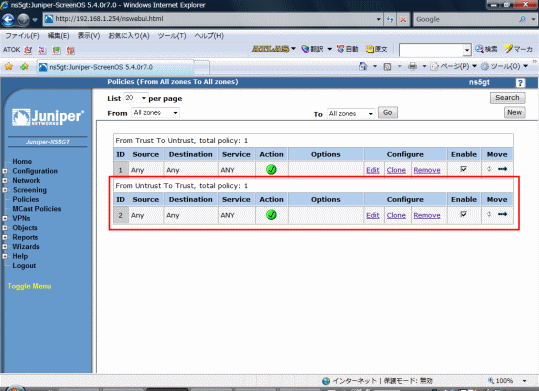

ポリシーが作成されると、次のようにポリシーが表示されます。

今度は同じ要領で、FW2側もポリシーを作成してみましょう。

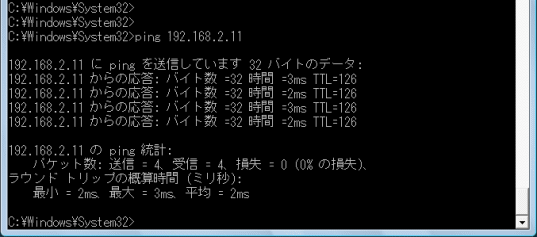

もう一度、192.168.2.11にpingを実行してみましょう。

今度は応答がありました。念のため、サーバ側からPC側にもpingを実行してみてください。

今回のコンフィグ(抜粋)

・FW1(NetScreen-5GT)

IPアドレス設定関連

set interface trust ip 192.168.1.254/24

set interface trust route

set interface untrust ip 172.30.1.1/30

set interface untrust route

ポリシー関連

set policy id 1 from "Trust" to "Untrust" "Any" "Any" "ANY" permit

set policy id 1

exit

set policy id 2 name "Real_PCtoVirtual_PC" from "Untrust"

to "Trust" "Any" "Any" "ANY" permit

log

set policy id 2

exit

ルーティング関連

set route 192.168.2.0/24 interface untrust gateway 172.30.1.2 preference

20

・FW2(SSG5)

IPアドレス設定関連

set interface ethernet0/0 ip 172.30.1.2/30

set interface ethernet0/0 route

set interface bgroup0 ip 192.168.2.254/24

set interface bgroup0 route

ポリシー関連

set policy id 1 from "Trust" to "Untrust" "Any"

"Any" "ANY" permit log

set policy id 1

exit

set policy id 2 name "PCtoServer2008" from "Untrust"

to "Trust" "Any" "Any" "ANY" permit

log

set policy id 2

ルーティング関連

set route 192.168.1.0/24 interface ethernet0/0 gateway 172.30.1.1

SSG5とNetScreen-5GTでは、インターフェイスの設定で違いがあります。NetScreen-5GTはゾーンで指定するのに対し、SSG5はethernetポートで指定します。なお、この演習ではethernet0/0はUntrustゾーン、bgroup0はTrustゾーンとして設定されています。その設定の部分は以下となるので参考にしてください。

set interface "bri0/0" zone "Untrust"

set interface "ethernet0/0" zone "Untrust"

set interface "ethernet0/1" zone "DMZ"

set interface "bgroup0" zone "Trust"

set interface bgroup0 port ethernet0/2

set interface bgroup0 port ethernet0/3

set interface bgroup0 port ethernet0/4

set interface bgroup0 port ethernet0/5

set interface bgroup0 port ethernet0/6

演習目次に戻る

総合案内に戻る

|